攻防世界:misc题解(新手)

this_is_flag

Most flags are in the form flag{xxx}, for example:flag{th1s_!s_a_d4m0_4la9}

答案:flag{th1s_!s_a_d4m0_4la9}

喂到嘴里的答案我就是吃不到,菜

ext3

今天是菜狗的生日,他收到了一个linux系统光盘

- 下载文件

- 查找flag关键字

- 装载文件

- 打开包含flag的文件,找到密文

- base64编码解密

give_you_flag

菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包

- 给我,你倒是给我啊,批个图批半天,恶心死我了,还好最后能扫了,为自己感动

- 用ps抽帧,找到二维码

- 用画图工具补全二维码

菜猫给了菜狗一张图,说图下面什么都没有

- 下载图片,用比较高级一点的pdf编辑器,移除图片,出现flag

stegano

菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx}

- 下载了一个pdf,用谷歌浏览器打开,CTRL+A -》 CTRL+C,粘贴到txt文件中

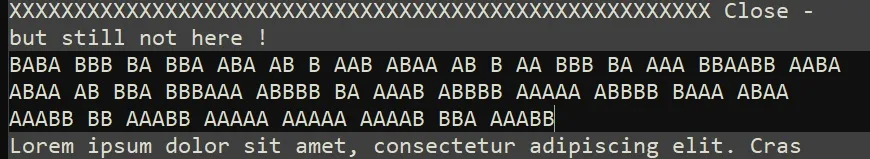

- 有一串ab编码,看起来像摩尔斯点码

- 把A换成

.,B换成_,得到一个串

-.-. --- -. --. .-. .- - ..- .-.. .- - .. --- -. ... --..-- ..-. .-.. .- --. ---... .---- -. ...- .---- ..... .---- -... .-.. ...-- -- ...-- ..... ..... ....- --. ...--

- ‘http://ctf.ssleye.com/morse.html' 在这里进行解码的到

congratulations,flag:1nv151bl3m3554g3- 答案

flag{1nv151bl3m3554g3}

- 答案

SimpleRAR

菜狗最近学会了拼图,这是他刚拼好的,可是却搞错了一块(ps:双图层)

解压缩文件报错

ue打开

- rar对png的文件类型编码是74,就在flag.txt文件结束,原来是7A,改成了74.

再解压的到了一整啥都没有的图片emmmmm,有问题

ps打开

- 尼玛,不是png格式的打不开,那只能用ue打开看看了

- 原来是gif,玩我,很好,改后缀.gif, 提取每一帧的图片,用stegsolve打开看看,发现半截二维码,他的另一半应该在另一半图片里(艹,我的呢,哭了)

- 另一半

又要批图了,giao

扫描出结果

- 答案:

flag{yanji4n_bu_we1shi}

坚持60s

菜狗发现最近菜猫不爱理他,反而迷上了菜鸡

- 下载了一个jar包,打开看一看,出题人又玩我,行,你nb

- 反编译jar包,找到了一个flag

- 开心的填了上去,不对,giao,又进行了加密,base64解密得到答案

flag{DajiDali_JinwanChiji}

gif

菜狗截获了一张菜鸡发给菜猫的动态图,却发现另有玄机

- 下载了一个压缩包,解压后发现了一个文件夹,里面又很多图片,哦一黑一白,真像01编码啊,原来是二进制啊,白色代表0黑色代表1,写出来

- 得到答案

flag{FuN_giF}

- 得到答案

掀桌子

菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

- 获取了一个字符串,一看只有0-9,a-f, 啊刚好是16进制啊,尝试各种解码失败,什么base16都整上了,蠢。

- 16进制转成整数吧,两个一组发现最大的数250, 最小的160,而ascii的可显示字符从32开始,ascii的最大为128,猜想减去128,刚好最小的到32,试一试,成了

- 答案:

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

- 答案:

如来十三掌

菜狗为了打败菜猫,学了一套如来十三掌。

- 下载了一个word文件,打开看到了一堆看不懂的‘汉字’,不止所措,看起来像佛语(当然我看不出来)

- 找到了一个网站

http://www.keyfc.net/bbs/tools/tudoucode.aspx,填入佛语,得到一个字符串MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9

- 十三掌,,rot13加密。。。emmmm这谁想得到啊

- 解密得到

ZmxhZ3tiZHNjamhia3ptbmZyZGhidmNraWpuZHNrdmJramRzYWJ9

- 解密得到

- 还是看不懂,base64解密得到

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab} - 这谁想得到啊,啊啊啊啊啊啊啊啊啊啊啊啊啊,又搞了两个小时

base64stego

菜狗经过几天的学习,终于发现了如来十三掌最后一步的精髓

下载了一个文件,解压后发现需要密码,winrar修复了一下发现居然能打开了。记住这个套路了。

解压打开后得到一个txt文件

- 明显的base64加密,在线解密后发现是一个介绍base64隐写的字符串

啊啊啊啊啊啊啊,恶心的隐写,花了快2个小时才搞懂是啥,又花了两个小时敲代码,我佛了,代码献上

with open("G://桌面//stego.txt", 'r') as f: a = f.read().split('\n') s_d = [] for each in a: if each[-2:] == '==': each = each[:-2] m = b64_mapping[each[-1]] mid = '{0:06b}'.format(m) s_d.append(mid[-4:]) elif each[-1:] == '=': each = each[:-1] m = b64_mapping[each[-1]] mid = '{0:06b}'.format(m) s_d.append(mid[-2:]) s = ''.join(s_d) answer = ''.join([chr(int(s[i:i+8], 2)) for i in range(0,len(s),8)]) print(answer)- 答案

flag{Base_sixty_four_point_five}

- 答案

总结:付出总会有收获的对吧^_^,加油啊

功夫再高也怕菜刀

- 下载一个文件,一看格式不知道是啥,用foremost分离得到一个压缩包

- 安利这个博主写的foremost使用教程,贼好用

https://www.cnblogs.com/cnnnnnn/p/8994362.html

- 安利这个博主写的foremost使用教程,贼好用

- 压缩包里面有一个flag.txt文件还需要密码,那就要找密码喽

- 用wireshark分析流量包,是打开原始文件,分组字节流查找flag,找到了一个名为6666.jpg的文件流

- 追踪该TCP流,jpg以FFD8开始,以最后一个FFD9结尾,

- 还要获取到该图片,复制中间的字符串,粘贴到winhex中,注意粘贴时选择ASCII Hex格式,保存为.jpg。

- 最后的到的图片,密码

Th1s_1s_p4sswd_!!!

- 用wireshark分析流量包,是打开原始文件,分组字节流查找flag,找到了一个名为6666.jpg的文件流

- 压缩包输入密码,得到

flag.txt中的答案flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z} - 两个小时不多不少,哎有收获就行,加油呀,路还很长^_^。